Un equipo de investigadores de los EE.UU. y Europa ha desarrollado un troyano de hardware , que es un indetectable para muchas técnicas , planteando la cuestión de las necesidades de cualificación del hardware adecuado.

Lanzaron un documento sobre troyanos Hardware Dopante Nivel furtivos , que muestra cómo los circuitos integrados utilizados en los ordenadores , equipo militar y otros sistemas críticos pueden ser maliciosamente , mientras dure el proceso de fabricación.

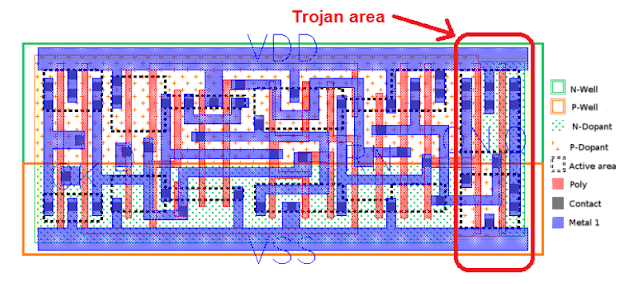

"En este trabajo se propone un enfoque muy cauteloso para la aplicación de los troyanos de hardware por debajo del nivel de la puerta , y se evalúa su impacto en la seguridad del dispositivo de destino. En lugar de añadir circuitos adicionales para el diseño objetivo , insertamos los troyanos de hardware al cambiar la polaridad dopante de transistores existentes " . señala el documento de resumen .

Los científicos diseñaron dos de estas puertas traseras dijeron adversarios podrían factible incorporar en los procesadores de eludir subrepticiamente protecciones criptográficas proporcionadas por el equipo que ejecuta los chips . En lugar de añadir circuitos adicionales para el diseño de destino , los investigadores insertaron sus troyanos de hardware mediante el cambio de la polaridad dopante de transistores existentes .

El dopaje es un proceso para modificar las propiedades eléctricas de silicio mediante la introducción de pequeñas impurezas como el fósforo , el boro y el galio , en el cristal . Al cambiar el dopaje en unos transistores , las partes del circuito integrado ya no funcionan como deberían . Debido a que los cambios ocurren a nivel atómico , el material es difícil de detectar. Sus modificaciones engañar una serie de métodos comunes de ensayo de Troya que incluye la inspección óptica y la comprobación de las virutas de oro .

" En lugar de añadir circuitos adicionales para el diseño de destino , insertamos nuestros troyanos de hardware mediante el cambio de la polaridad dopante de transistores existentes . Dado que el circuito modificado parece legítimo en todas las capas de cableado (incluyendo todos los metales y polisilicio ) , nuestra familia de troyanos es resistente a la mayoría de las técnicas de detección , incluida la inspección óptica de grano fino y chequeo contra los " chips de oro '",

Troyanos de hardware han sido objeto de numerosas investigaciones desde al menos 2005, cuando el Departamento de Defensa de EE.UU. expresó públicamente su preocupación por la dependencia de los militares en los circuitos integrados fabricados en el extranjero .

La explotación de una puerta trasera hardware para fines de espionaje cibernético siempre ha sido objeto de un acalorado debate , los expertos de inteligencia han acusado en el pasado las empresas chinas a tener la capacidad de acceder de forma remota a los equipos de comunicación vendidos en los Estados Unidos y los países occidentales agradece este tipo de los ataques.

El documento detalla cómo comprometer los procesadores Intel Ivy Bridge que tiran de un ataque de canal lateral que se filtró claves secretas del hardware .

En el ataque de los Ivy Bridge , los investigadores fueron capaces de obtener su troyano en el procesador en el nivel sub - transistor : "Nuestro troyano es capaz de reducir la seguridad del número aleatorio producido a partir de 128 bits de n bits , donde n puede ser elegido , "

"A pesar de estos cambios, el RNG Trojan modificado pasa no sólo el Built -In- Self-Test ( BIST ), pero también genera números aleatorios que pasan el conjunto de pruebas NIST para los números al azar . "

La posibilidad de infiltrarse en una cadena de suministro con un troyano hardware es un objetivo para los gobiernos , la repercusión podría ser crítico teniendo en cuenta la penetración de la tecnología en los sectores militares y comerciales .

Última revelaciones de Snowden sobre las actividades de vigilancia de la NSA evidencian el esfuerzo dedicado por la inteligencia de EE.UU. con los principales fabricantes de chips para la introducción de puertas traseras en el hardware se vende a objetivos extranjeros

Fuente:http://thehackernews.com/2013/09/Undetectable-hardware-Trojans.html

Traduccion:Dellcom1@.

Saludos Mundo Libre.

No hay comentarios:

Publicar un comentario